[ad_1]

Google Se advirtió de un error en su dispositivo de transmisión de medios Chromecast hace años, pero no lo solucionó. Ahora, los hackers están explotando el error, y los investigadores de seguridad dicen que las cosas podrían empeorar.

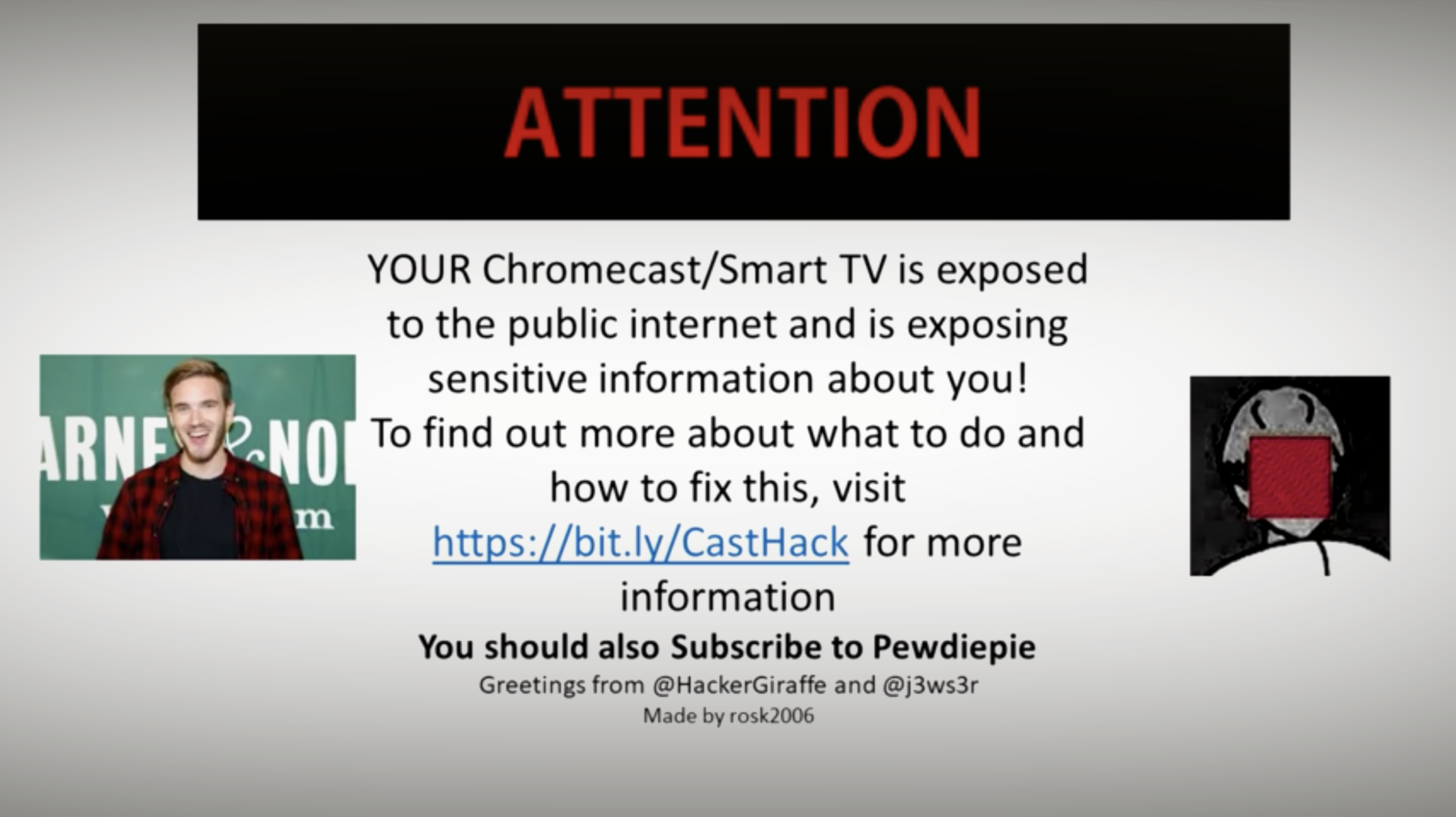

Un hacker, conocido como Hacker Jirafa, se ha convertido en la última persona en descubrir cómo engañar al transmisor de medios de Google para que reproduzca cualquier video de YouTube que desee, incluidos los videos personalizados. Esta vez, el pirata informático secuestró miles de Chromecasts, lo que obligó a mostrar un aviso emergente que se puede ver en la TV conectada, advirtiendo al usuario que su enrutador mal configurado está exponiendo su Chromecast y la televisión inteligente a hackers como él.

No solo para perder una oportunidad, el hacker también le pide que se suscriba a PewDiePie, una horrible persona de Internet con un popular YouTube. (Es el mismo pirata informático que engañó a miles de impresoras expuestas para que admitieran la impresión de PewDiePie).

El error, denominado CastHack, explota una debilidad tanto en Chromecast como en el enrutador al que se conecta. Algunos enrutadores domésticos han habilitado Universal Plug and Play (UPnP), un estándar de red que puede ser explotado de muchas maneras. UPnP reenvía los puertos de la red interna a Internet, lo que hace que Chromecasts y otros dispositivos sean visibles y accesibles desde cualquier lugar en Internet.

Como dice Hacker Giraffe, deshabilitar UPnP debería solucionar el problema.

"Hemos recibido informes de usuarios que han tenido un video no autorizado reproducido en sus televisores a través de un dispositivo Chromecast", dijo un portavoz de Google a VendeTodito. "Esto no es un problema específico de Chromecast, sino que es el resultado de la configuración del enrutador que hace que los dispositivos inteligentes, incluido Chromecast, sean accesibles públicamente", dijo el portavoz.

Por un lado, eso es cierto, pero no aborda el error de años que le da a cualquier persona con acceso a un Chromecast la capacidad de secuestrar el flujo de medios y mostrar lo que quiera, porque Chromecast no verifica si alguien está autorizado. para cambiar el flujo de video. (Google no respondió a nuestra pregunta de seguimiento).

Hacker Giraffe envió este video de YouTube a miles de dispositivos Chromecast expuestos, advirtiendo que sus transmisiones podrían ser fácilmente secuestradas. (Captura de pantalla: VendeTodito)

Bishop Fox, una firma de consultoría de seguridad, encontró el error por primera vez en 2014, poco después de su debut en Chromecast. Los investigadores descubrieron que podían realizar un ataque "deauth" que desconecta el Chromecast de la red Wi-Fi a la que estaba conectado, lo que provocó que volviera a su estado original y esperara a que un dispositivo le dijera Dónde conectarse y qué transmitir. Ahí es cuando puede ser secuestrado y obligado a transmitir lo que quiera el secuestrador. Todo esto se puede hacer en un instante, como lo hicieron, con solo tocar un botón en un control remoto de mano hecho a la medida.

Dos años más tarde, la firma de ciberseguridad de Estados Unidos, Pen Test Partners, descubrió que el Chromecast aún era vulnerable a los ataques "deauth", lo que facilita la reproducción de contenido en los Chromecasts de un vecino en solo unos minutos.

Ken Munro, quien fundó Pen Test Partners, dice que "no es sorprendente que alguien más haya tropezado con eso", dado que Bishop Fix lo encontró en 2014 y su compañía lo probó en 2016.

"Para ser justos, nunca pensamos que el servicio se expondría en la Internet pública, por lo que es un hallazgo muy válido de su parte, todo el crédito para él", dijo Munro a VendeTodito.

Dijo que la forma en que se realiza el ataque es diferente, pero el método de explotación es el mismo. CastHack puede ser explotado a través de Internet, mientras que Bishop Fox y sus ataques "deauth" pueden llevarse a cabo dentro del alcance de la red Wi-Fi; sin embargo, ambos ataques permiten que el pirata informático controle lo que se muestra en la televisión desde el Chromecast, dijo.

Munro dijo que Google debería haber corregido su error en 2014 cuando tuvo la oportunidad.

"Permitir el control sobre una red local sin autenticación es una idea realmente tonta en [Google’s] parte ", dijo. "Porque los usuarios hacen cosas tontas, como exponer sus televisores en Internet, y los piratas informáticos encuentran errores en los servicios que pueden ser explotados".

Hacker Giraffe es el último en recurrir a la "seguridad del buen samaritano", al advertir a los usuarios sobre los problemas y brindarles consejos sobre cómo solucionarlos antes de que los hackers maliciosos tomen el control, donde las empresas de tecnología y los fabricantes de dispositivos han fallado en gran medida.

Pero Munro dijo que este tipo de ataques, a pesar de ser molestos e intrusivos, podrían explotarse para tener consecuencias mucho más maliciosas.

En una publicación en un blog el miércoles, Munro dijo que era fácil explotar otros dispositivos domésticos inteligentes, como un eco de Amazon, al secuestrar un Chromecast y obligarlo a reproducir comandos que son lo suficientemente altos como para ser recogidos por su micrófono. Eso sucedió antes, cuando los asistentes inteligentes se confunden cuando escuchan las palabras en la televisión o la radio y, de repente y sin previo aviso, compran artículos de Amazon. (Puede y debe activar un PIN para realizar pedidos a través de Amazon).

Para nombrar algunos, Munro dijo que es posible forzar a un Chromecast a cargar un video de YouTube creado por un atacante para engañar a un Echo para: "Alexa, pedir un iPad", o, "Alexa, apagar la alarma de la casa", o, "Alexa, programar una alarma todos los días a las 3 am".

Amazonas Se considera que los ecos y otros dispositivos inteligentes son seguros, incluso si son propensos a escuchar cosas que no deberían. A menudo, el eslabón más débil son los humanos. En segundo lugar, son los otros dispositivos alrededor de los asistentes de casa inteligentes los que representan el mayor riesgo, dijo Munro en su blog. Eso fue demostrado recientemente cuando Investigador de seguridad canadiense Render Man mostró cómo usar un transductor de sonido contra una ventana puede engañar a un Amazon Echo cercano para que desbloquee una cerradura inteligente conectada a la red en la puerta de la casa.

"Google necesita corregir adecuadamente el error de Chromecast que permite la transmisión del tráfico de YouTube", dijo Munro.

[ad_2]

VendeTodito